Esquema ràpid

Aquest article presenta informació sobre els aspectes següents:

- Què és AWS Secret Manager?

- Com modificar secrets amb AWS Secret Manager mitjançant AWS Console?

- Consell de bonificació: característiques clau d'AWS Secret Manager

- Conclusió

Què és AWS Secret Manager?

AWS Secret Manager s'utilitza per xifrar i protegir la informació confidencial de l'aplicació. Aquesta informació confidencial inclou les credencials de la base de dades, els testimonis OAuth i les claus de l'API. Això informació es coneix com 'secrets' .

AWS Secret Manager és molt útil per als desenvolupadors quan no volen que les seves credencials s'emmagatzemin al codi font per motius de seguretat. S'accedeix a aquests secrets fent una trucada en temps d'execució al Gestor de secrets. Mitjançant l'ús del Gestor secret, els desenvolupadors poden evitar el possible compromís amb la seguretat de les aplicacions.

Com modificar secrets amb AWS Secret Manager mitjançant AWS Console?

Els usuaris poden millorar la seguretat dels secrets utilitzant un programa de rotació automàtica i desplegant aquests secrets en diverses regions . Amb AWS Secret Manager, els usuaris poden emmagatzemar i protegir els secrets ja sigui al parell clau-valor o al document JSON. Val la pena assenyalar aquí que el document JSON ajuda l'usuari a gestionar secrets de mida de 64 KB.

Obteniu més informació sobre com emmagatzemar les credencials d'Amazon RDS a AWS Secret Manager fent referència a aquest article: 'Com emmagatzemar les credencials d'Amazon RDS mitjançant Secret Manager' .

Hi ha diverses maneres diferents de modificar un secret. Alguns d'ells són els següents:

- Mètode 1: actualitzeu el valor del secret

- Mètode 2: canvieu la clau de xifratge del secret

- Mètode 3: Canvia les etiquetes del Secret

- Mètode 4: elimina el secret

- Mètode 5: restaura el secret

- Mètode 6: Canvieu la descripció del secret

Mètode 1: actualitzeu el valor del secret

Quan l'usuari actualitza el valor del secret, AWS substitueix l'etiqueta del secret per 'ACTUALMENT'. La versió antiga del Secret és accessible que té l'etiqueta 'APRÈVIA' .

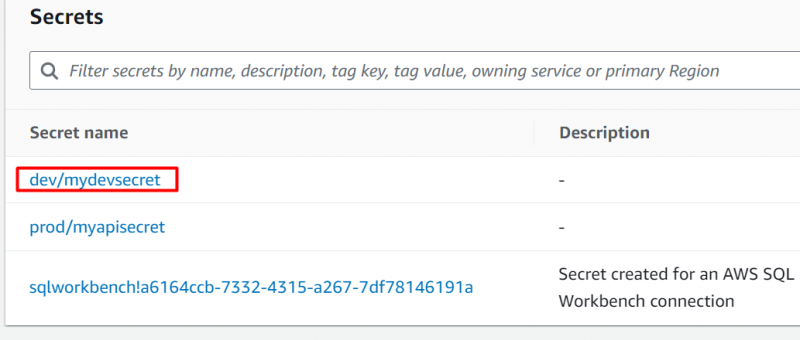

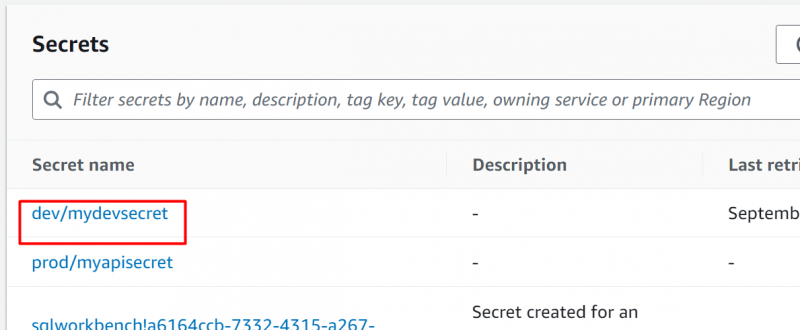

A l'AWS Tauler de control del gestor secret , feu clic a nom del secret:

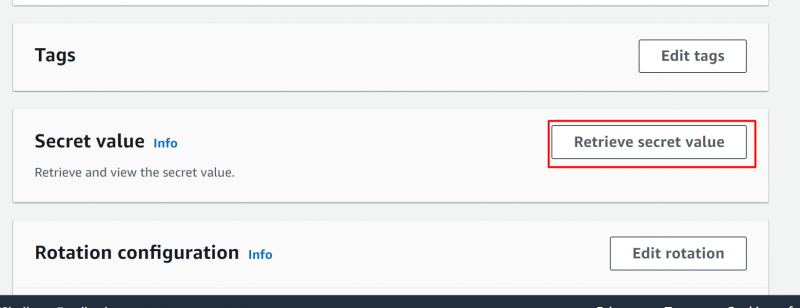

Desplaça cap avall la interfície i localitzeu el Secció Valor secret . Aquí, feu clic a 'Recuperar el valor secret' botó:

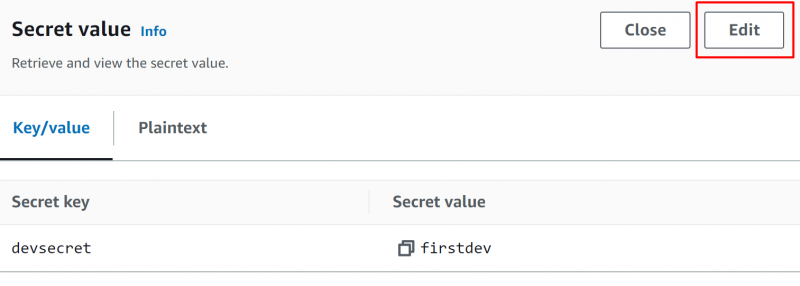

Es mostrarà la següent interfície. Feu clic a 'Edita' botó per canviar el valor del secret:

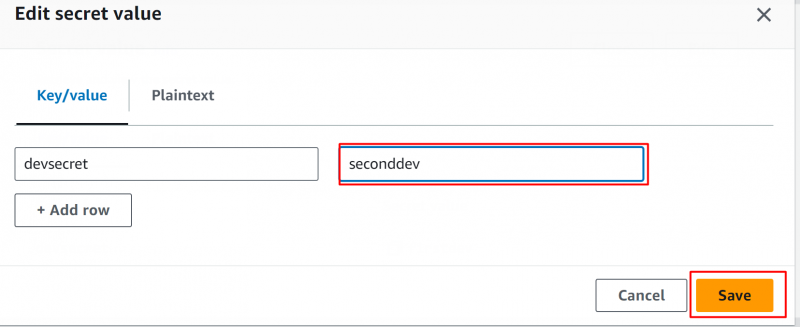

Se us mostrarà una finestra emergent. En aquesta finestra, editeu el valor del secret i feu clic a 'Desa' botó:

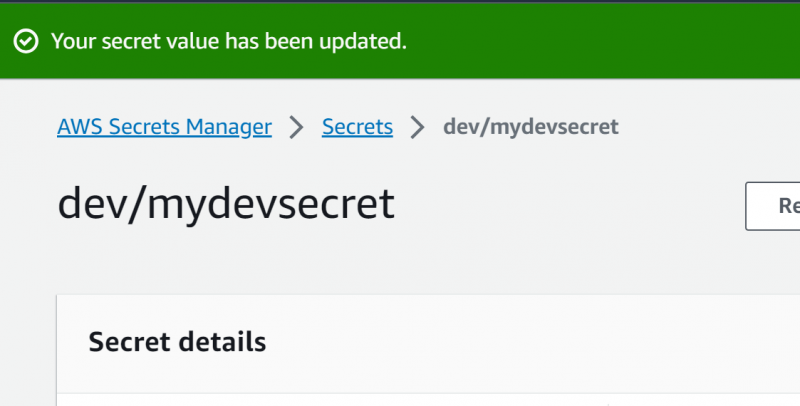

El valor secret ha estat amb èxit actualitzat:

Mètode 2: canvieu el valor de la clau de xifratge de Secret

El xifratge millora la seguretat i filtra l'accés als secrets. Secret Manager utilitza el xifratge de sobre amb AWS KMS per protegir els secrets. Per defecte, AWS proporciona aws/secretmanager clau gestionada que és una pràctica recomanada. Tanmateix, els usuaris també poden utilitzar claus gestionades pel client.

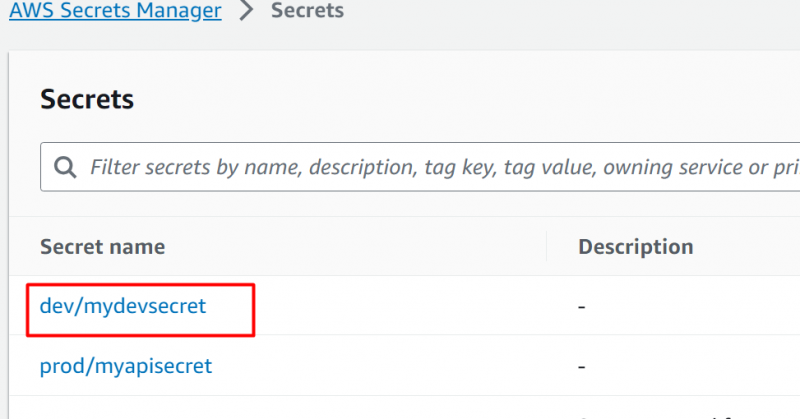

A l'AWS Tauler de control de Secret Manager , trieu el secret pel qual voleu modificar el valor de la clau de xifratge:

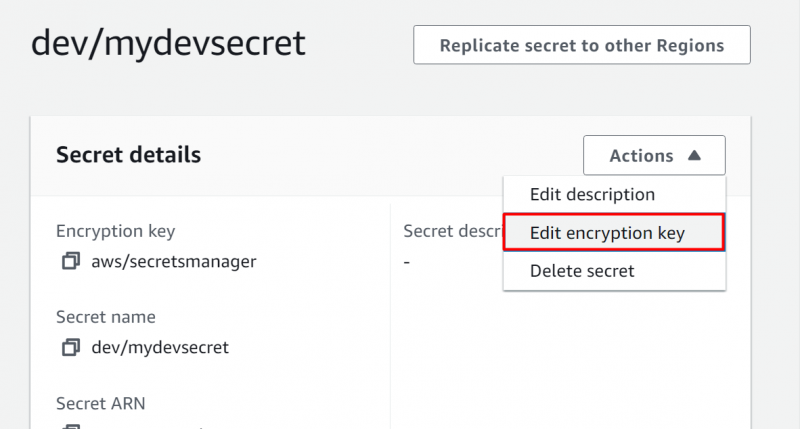

Des de la interfície que es mostra, feu clic a 'Accions' botó. Això mostrarà a menú desplegable . Feu clic a 'Edita la clau de xifratge' opció:

A la Edita la clau de xifratge finestra , l'usuari pot seleccionar una clau o crear-ne una de nova fent clic al botó 'Afegeix una clau nova' opció. Després de modificar el valor de la clau de xifratge, feu clic a 'Desa' botó per aplicar els canvis:

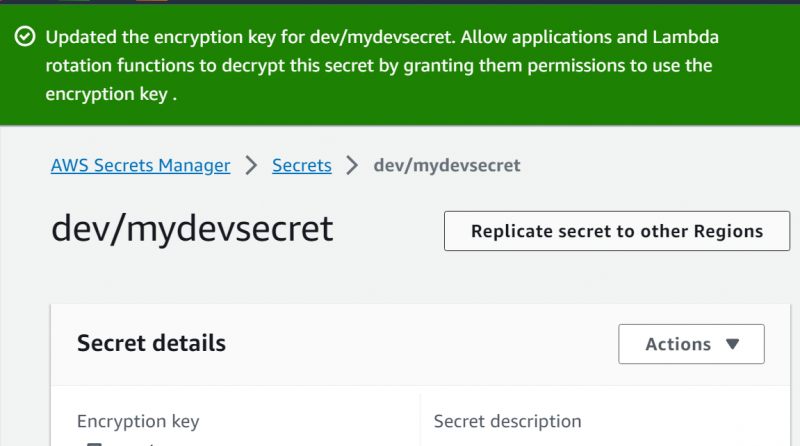

AWS mostrarà a missatge de confirmació que indica que el valor s'ha actualitzat correctament:

Mètode 3: canvieu les etiquetes d'un secret a AWS Secret Manager

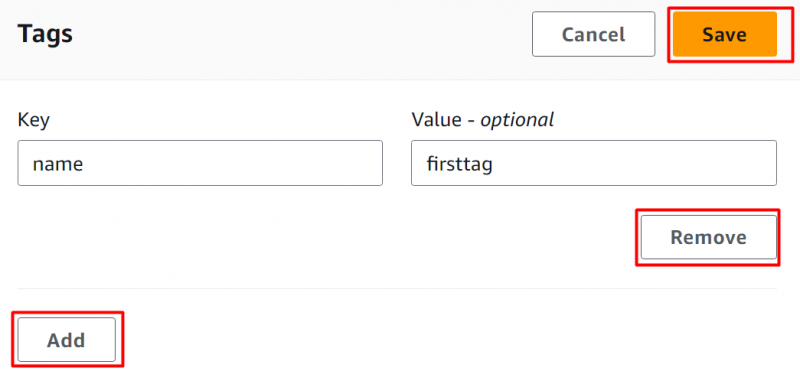

Les etiquetes són etiquetes que consisteixen en una clau que està definida per l'usuari i un valor opcional. Amb les etiquetes, l'usuari pot gestionar, cercar i filtrar fàcilment els recursos d'AWS. Les etiquetes associades amb els secrets també es poden utilitzar per concedir o denegar l'accés. Tingueu en compte que l'AWS segueix un estàndard per etiquetar els recursos. es recomana que l'usuari utilitzi un esquema de denominació estàndard i que eviti emmagatzemar dades sensibles a les etiquetes.

Per canviar les etiquetes d'un secret, toqueu secret des del Gestor secret d'AWS :

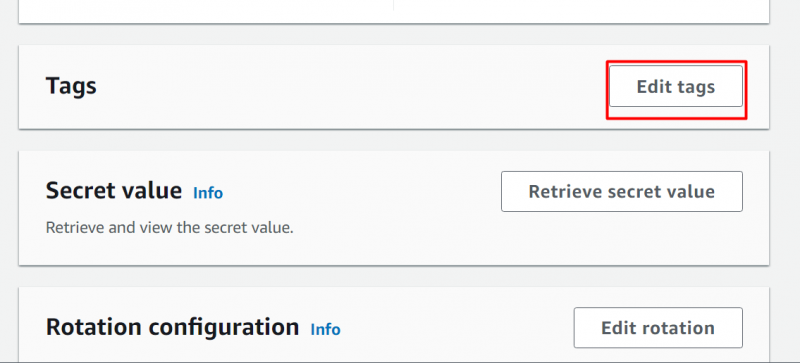

Des de la interfície següent, localitzeu el 'Etiquetes' secció. En aquesta secció, toqueu 'Editar etiquetes' botó:

Proporcioneu el Parella clau-valor per a les etiquetes i premeu Desa botó per aplicar els canvis:

- Afegeix: Per afegir diverses etiquetes a un secret, feu clic al botó 'Afegeix'.

- Eliminar: De la mateixa manera, per eliminar qualsevol etiqueta existent, toqueu el botó 'Elimina'.

Mètode 4: suprimiu un secret

Els secrets són fonamentals per eliminar i, per tant, el Gestor de secrets no elimina immediatament un secret. En canvi, l'usuari programarà l'eliminació del secret. Durant el temps programat, el secret romandrà inaccessible.

En cas d'un secret replicat, l'usuari ha d'esborrar primer el secret de la rèplica i després, el secret primari s'eliminarà.

Després de crear un secret, tria un secret des del tauler de control del gestor secret:

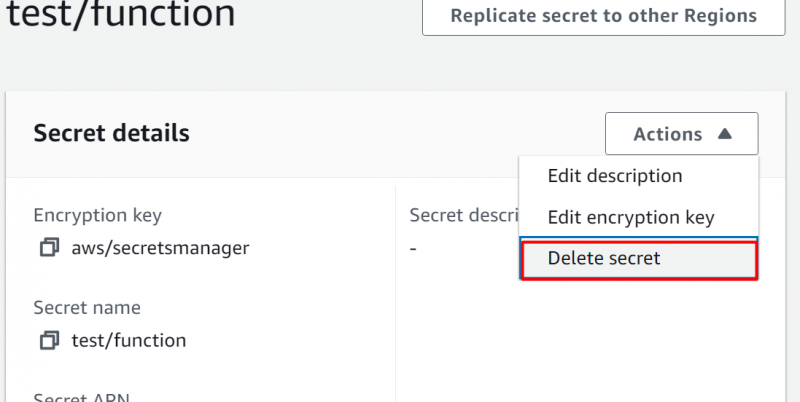

Se us mostrarà la següent interfície. Feu clic a 'Accions' pestanya des de la interfície. Des del menú desplegable del Pestanya 'Accions'. , seleccioneu el 'Suprimeix el secret' botó:

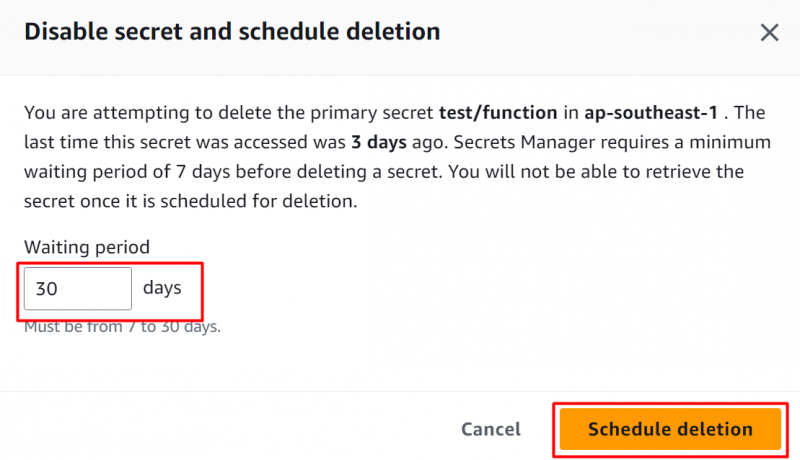

Apareixerà una finestra emergent. En aquesta finestra, l'usuari pot programar l'eliminació proporcionant el nombre de dies entre 7 a 30 dies en el 'Període d'espera' secció. Després de configurar-lo, feu clic a 'Programa de supressió' botó:

AWS mostrarà a missatge de confirmació després de la programació correcta del Secret:

Mètode 5: restaurar un secret

Quan s'ha programat la supressió d'un secret, es marca com a secret obsolet i no es pot accedir directament. Aquesta inaccessibilitat del secret es manté fins que finalitza la finestra de recuperació. El secret s'eliminarà permanentment un cop es compleixi l'hora especificada de la finestra de recuperació.

Tanmateix, els secrets es poden restaurar seguint alguns passos senzills que s'esmenten a continuació:

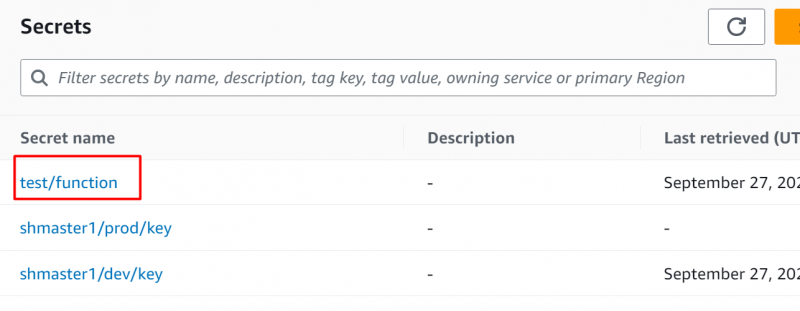

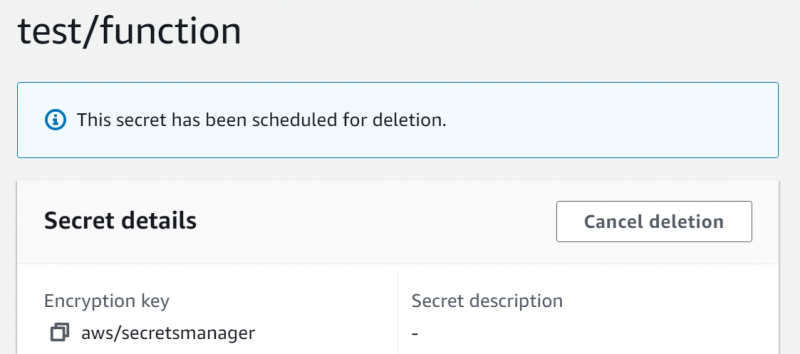

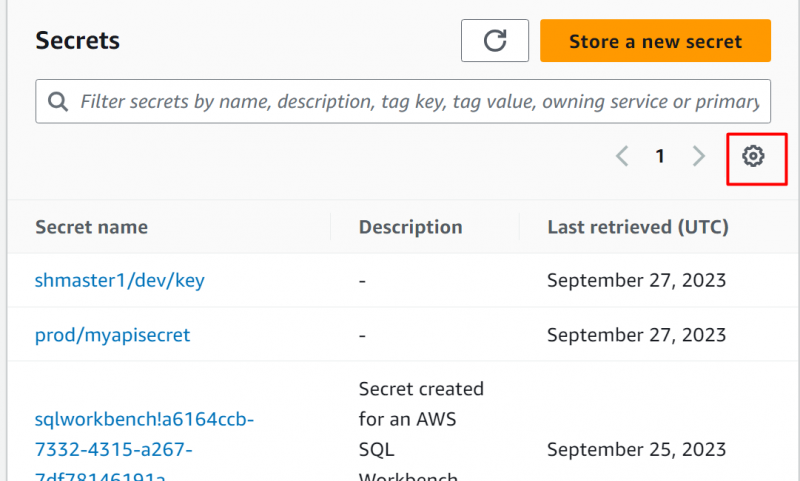

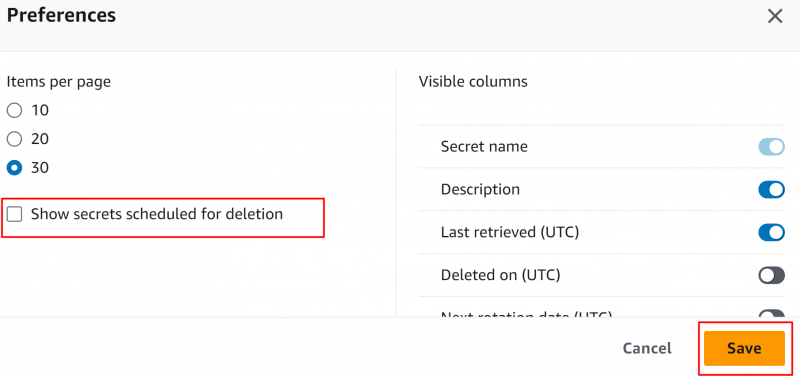

Per restaurar un secret que s'ha eliminat accidentalment, l'usuari pot seguir uns quants passos senzills. Per restaurar un secret, feu clic a 'Preferències' icona situada a la cantonada superior dreta de la interfície:

Des de les finestres emergents que es mostren, activeu el 'Mostra els secrets programats per a la supressió' opció. Mantenint els valors predeterminats, feu clic a 'Desa' botó:

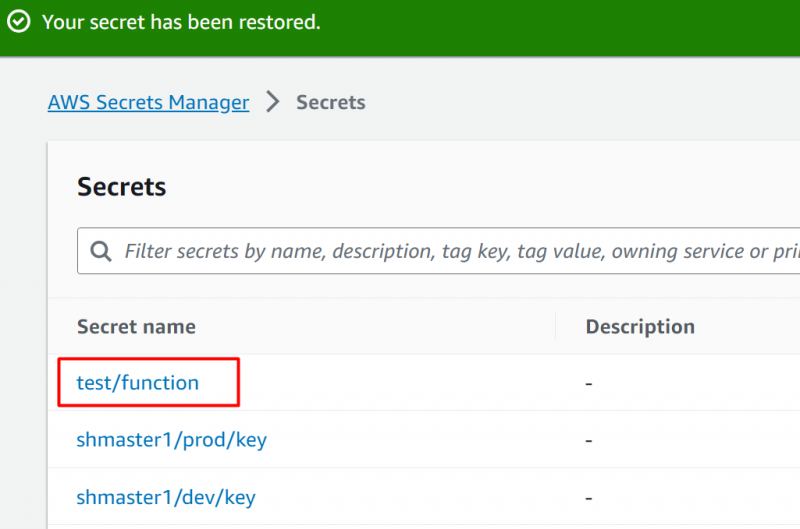

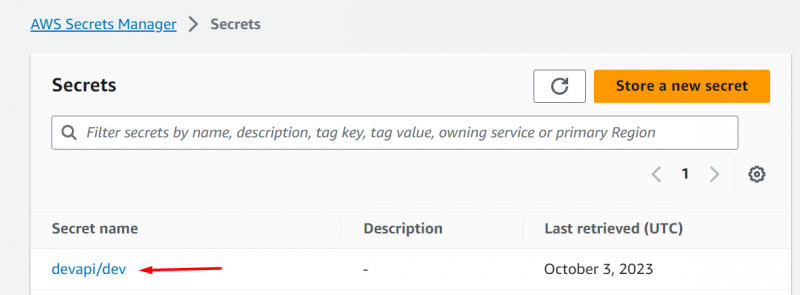

AWS mostrarà un missatge de confirmació. Al tauler, tots els secrets que eren programat per a la supressió serà mostrat a l'usuari. Tingueu en compte que només es mostraran els secrets que no hagin superat l'hora d'eliminació programada. Feu clic a secret que tu vulguis restaurar :

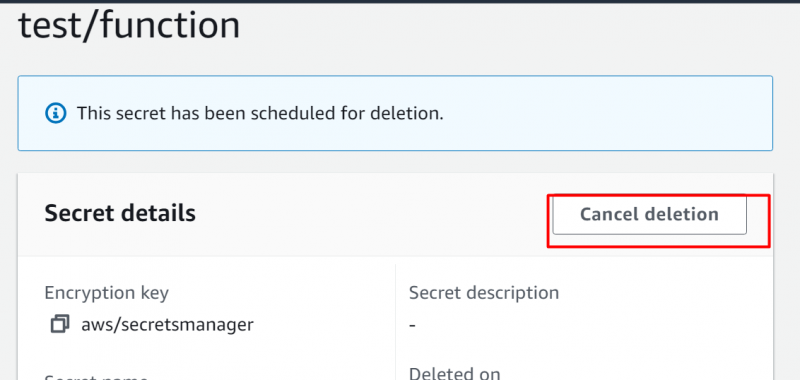

Feu clic a 'Cancel·la l'eliminació' botó per finalitzar la programació d'eliminació del secret:

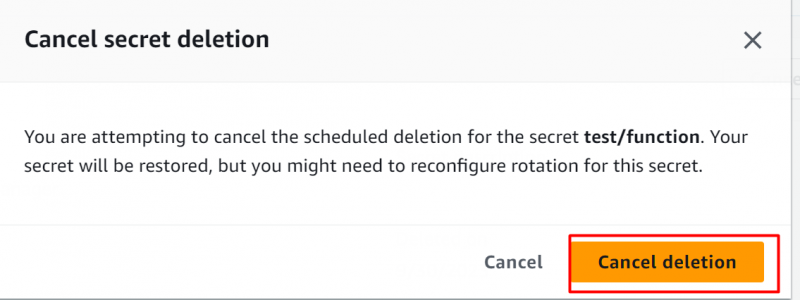

Confirmeu l'eliminació tocant el 'Cancel·la l'eliminació' botó:

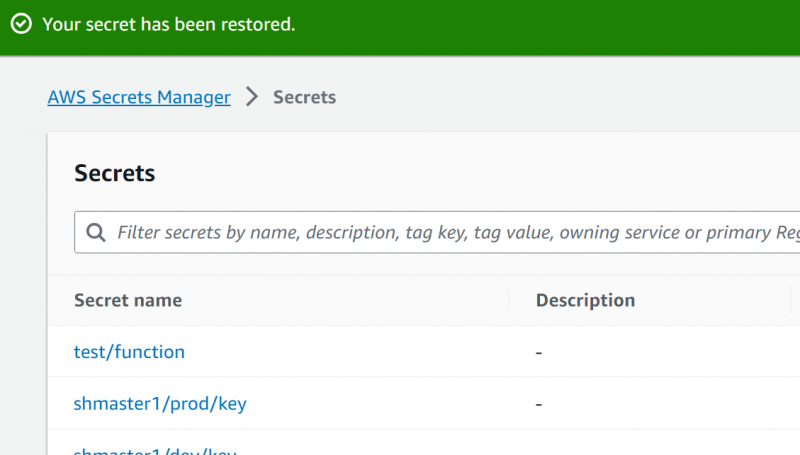

El secret ha estat restaurat amb èxit tal com indica el missatge de confirmació d'AWS:

Mètode 6: Canvieu la descripció d'un secret

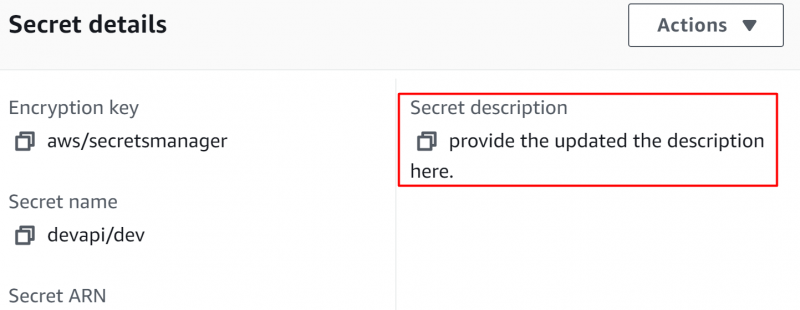

A més d'actualitzar valors, canviar les claus i suprimir i restaurar el secret, els usuaris d'AWS també poden editar la descripció del secret. Per canviar la descripció d'un secret, trieu-lo al tauler de control de l'AWS Secret Manager:

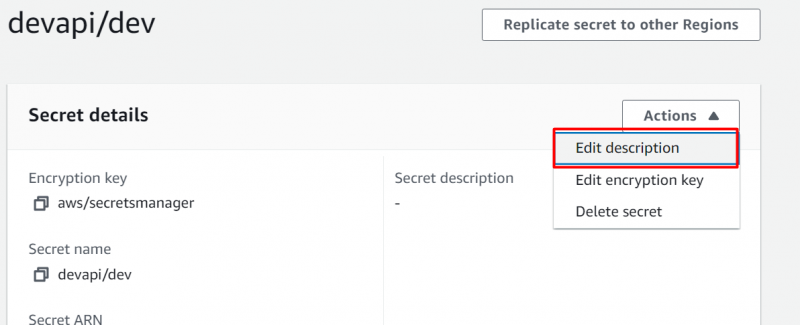

A la interfície següent, toqueu 'Accions' botó i feu clic a 'Edita la descripció' opció de la llista desplegable:

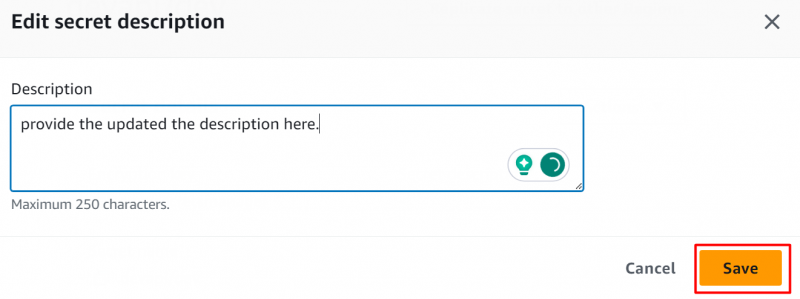

Això obrirà el següent quadre de diàleg. En el Descripció camp, editeu la descripció i premeu Desa botó per aplicar els canvis:

La descripció s'ha actualitzat correctament:

Això és tot d'aquesta guia.

Consell de bonificació: característiques clau d'AWS Secret Manager

Mentre parlem de les diferents accions que pot dur a terme un usuari amb AWS Secret Manager, explorem algunes característiques clau de Secret Manager que el converteixen en el vostre servei de referència per emmagatzemar i protegir les credencials:

Gira els secrets amb seguretat : Aquest servei ofereix integracions integrades per a una àmplia cartera de serveis d'AWS com MySQL, PostgreSQL, funcions Lambda, Aurora, RDS, etc. Una pràctica recomanada és habilitar el control de versions mentre gira els secrets per tal d'evitar la ruptura de l'aplicació. .

Controls d'accés detallats : Es proporcionen diversos mètodes per assegurar les credencials, com ara accedir-hi mitjançant etiquetes, implementar noms jeràrquics per a l'escalabilitat, accés entre comptes, etc.

Auditoria i seguiment: Els usuaris poden xifrar i desxifrar secrets utilitzant els serveis de claus de xifratge d'AWS i supervisar l'activitat a CloudWatch i CloudTrail, etc.

Pagament: AWS Secret Manager segueix models de pagament per ús, el que significa que l'usuari només cobra per les funcions que utilitza.

Conclusió

Per modificar secrets al gestor de secrets d'AWS, l'usuari pot canviar les etiquetes i les claus de xifratge, actualitzar els valors de la clau i suprimir i restaurar els secrets. Mitjançant l'AWS Secret Manager, es millora l'arquitectura de seguretat de l'aplicació a mesura que s'eliminen els codis durs. A continuació, aquests valors es substitueixen pel valor d'accés en temps d'execució dels secrets mitjançant Secret Manager. Aquest article és un manual pas a pas per modificar els secrets a AWS Secret Manager.