El protocol SSH o Secure Shell s'utilitza per iniciar sessió remotament a una màquina i executar ordres a la màquina remota. Les dades que es transfereixen mitjançant el protocol SSH es xifren amb algorismes especials que fan que SSH sigui més segur que Telnet. Bàsicament, OpenSSH és una eina que implementa aquest protocol.

Què cobrirem?

En aquesta guia, explorarem els diferents aspectes del fitxer de configuració del servidor OpenSSH. Comencem ara.

Fitxers de configuració OpenSSH

Hi ha alguns fitxers bàsics tant per al client com per al servidor OpenSSH. Té dos tipus de fitxers de configuració:

1. Fitxers relacionats amb la part del client: un dels fitxers és ssh_config. És un fitxer de configuració de tot el sistema. Aquest fitxer es troba a /etc/ssh/ssh_config.

L'altre fitxer és config, que és un fitxer de configuració específic de l'usuari situat a $HOME/.ssh/config.

El programa SSH d'un host pren la configuració des d'aquests fitxers o mitjançant la interfície de línia d'ordres. En el cas dels fitxers esmentats anteriorment, el fitxer de configuració de tot el sistema, que és ssh_config, té prioritat sobre el fitxer 'config' específic de l'usuari.

2. sshd_config: està relacionat amb el costat del servidor. El servidor OpenSSH llegeix aquest fitxer quan s'inicia.

Explorant el sshd Fitxer de configuració

El fitxer de configuració sshd conté moltes directives que també es poden personalitzar. Vegem el disseny per defecte d'aquest fitxer:

$ gat / etc / ssh / sshd_config

# Aquest és el fitxer de configuració de tot el sistema del servidor sshd. Mireu

# sshd_config(5) per a més informació.

Port 222ListenAddress 0.0.0.0

ListenAddress ::

HostKey / etc / ssh / ssh_host_key

ServerKeyBits 768

Inici de sessióGraceTime 600

KeyRegenerationInterval 3600

PermitRootLogin sí

IgnoreRhosts sí

Modes estrictes sí

X11 Reenviament núm

AllowTcpForwarding núm

PermitTTY no

X11DisplayOffset 10

PrintMotd sí

Mantenir amb vida sí

SyslogFacility AUTH

Informació sobre el nivell de registre

RhostsAuthentication núm

RhostsRSAAutenticació núm

Autenticació RSA sí

Autenticació de contrasenya sí

PermitEmptyPasswords no

CheckMail núm

Qualsevol línia que comenci per '#' es pren com a comentari. Explorem alguns dels paràmetres donats:

1. La directiva Port especifica un número de port. Aquest és el número de port on es troba sshd escolta les connexions. El valor per defecte d'aquest port és 22, que és l'estàndard. Tanmateix, en el nostre cas, el vam canviar a 222.

A més, podem especificar més d'una directiva Port. D'aquesta manera, podem utilitzar diversos ports per escoltar a les connexions sshd.

2. El ListenAddress conté l'adreça IP per escoltar. L'acció predeterminada és escoltar a totes les adreces IP que estan vinculades al servidor. Tingueu en compte també que la directiva Port ha de succeir la directiva ListenAddress.

3. La ruta completa del fitxer de clau d'amfitrió RSA privada s'especifica per la directiva HostKey. En el cas anterior, el camí és /etc/ssh/ssh_host_key .

4. La directiva PermitRootLogin permet l'inici de sessió arrel per a sshd quan s'estableix com a sí. S'hauria d'establir a no tret que s'utilitzin els fitxers hosts.allow i hosts.deny per restringir l'accés sshd.

5. La directiva X11Forwarding permet el reenviament del sistema X Window quan s'estableix com a sí.

6. Quina instal·lació Syslog que el sshd s'especifica mitjançant la directiva SyslogFacility. Manteniu el valor predeterminat tal qual.

7. El nivell de registre per a Syslog s'especifica mitjançant la directiva LogLevel.

Canviant el sshd Port

Per defecte, el sshd o el dimoni del servidor OpenSSH utilitza el port 22 del protocol TCP. Es recomana canviar aquest número de port per un altre valor en un entorn de prova. Això ens assegura que la connectivitat del servidor està disponible tot el temps.

A més, és una bona pràctica comprovar la sintaxi de la configuració d'un nou fitxer sshd_config abans d'utilitzar-lo, independentment del port en què s'executi. Per comprovar la sintaxi, podem utilitzar l'ordre següent:

$ sshd -t

També és important tenir en compte que només l'usuari root hauria de poder llegir i escriure en aquest fitxer. Això vol dir que si un fitxer de configuració sshd_config està assegurat correctament, l'execució de l'ordre anterior necessita l'autoritat d'arrel.

Si no apareix cap sortida quan s'executa l'ordre de verificació de sintaxi anterior, vol dir que el fitxer està bé.

Modificació del fitxer de configuració per defecte i el port

En alguns casos, volem executar una nova instància de sshd en un port diferent. Això pot ser perquè el port 22 ja està en ús o pot haver-hi algunes àrees de risc en canviar aquest port en un entorn de producció. En aquest tipus de situacions, podem crear un fitxer de configuració alternatiu per al nostre servidor.

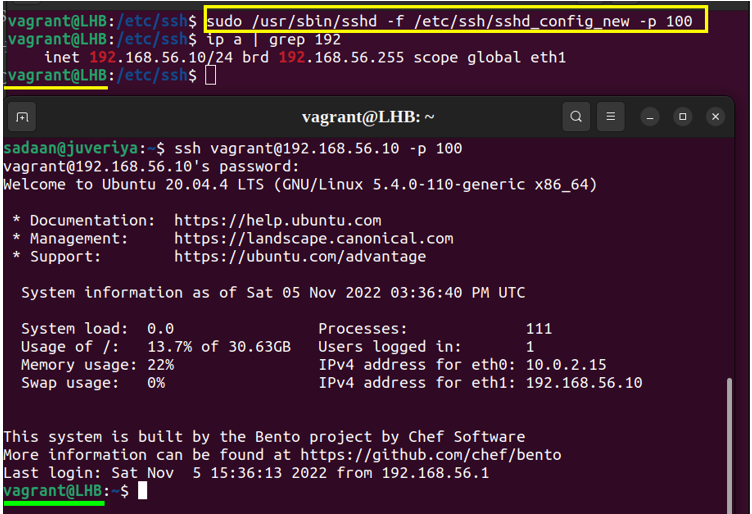

Creem un nou fitxer sshd_config com a sshd_config_new. Aquest fitxer es pot utilitzar per a alguns paràmetres de servidor diferents. Ara, especifiquem aquest fitxer per ser considerat com el nou fitxer de configuració del servidor al port número 100:

$ sudo / usr / sbin / sshd -f / etc / ssh / sshd_config_new -p 100

El dimoni sshd ara escolta al port 100. Podem utilitzar qualsevol valor de port però no el que ja està en ús.

Ara, comprovem si el nostre nou port funciona com es desitja. Per a això, hem d'utilitzar un programa client ssh i executar la següent comanda:

$ / usr / paperera / ssh -p 100 < ip del servidor >

L'opció '-p' especifica el port 100 que s'utilitzarà al servidor remot. En cas que estiguem provant localment, podem utilitzar la IP del servidor com a IP localhost:

Resolució de problemes de configuració d'OpenSSH

De vegades, el nostre servidor no funciona com es desitja. En aquests casos, podem utilitzar el senyalador '-d' per solucionar problemes de configuració del servidor OpenSSH. Utilitzant el senyalador '-d', el servidor entra al mode de depuració i només gestiona una única connexió.

La sortida que es produeix en el mode de depuració és detallada. Podem utilitzar més senyals '-d' per augmentar el nivell de depuració. Executem l'ordre debug al nostre servidor mitjançant el nou fitxer de configuració:

$ / usr / sbin / sshd -d -p 100 -f / etc / ssh / sshd_config_new

La sortida de l'ordre anterior es registra a stderr en lloc d'utilitzar la funció AUTH de syslogd.

Conclusió

El dimoni OpenSSH o sshd és una part crucial de moltes infraestructures d'administració. Com a tal, requereix experiència per gestionar-lo per a un funcionament òptim. En aquest article, vam conèixer el fitxer de configuració del servidor OpenSSH com sshd_config.