- Recuperació de dades de rellotges intel·ligents que utilitzen chipsets MTK.

- Recuperació de dades de dispositius IoT (Amazon Alexa i Google Home)

- Extracció de dades de les 60 fonts de núvol anteriors, inclosos Huawei, ICloud, emmagatzematge en núvol MI, Microsoft, Samsung, servidor de correu electrònic unitat Amazon, etc.

- Recuperació de l'historial de vols amb metadades, vídeos i totes les imatges.

- Recuperació de dades de drons, registres de drones, aplicacions mòbils de drones i emmagatzematge en núvol de drons, com ara el núvol DJI i SkyPixel.

- Analitzar els registres de dades de trucades rebudes dels proveïdors de serveis mòbils.

Les dades que s’extreuen mitjançant el paquet d’Oxygen Forensics es poden analitzar en una secció analítica fàcil d’utilitzar i integrada que inclou una línia de temps adequada, gràfics i àrea d’evidències clau. Aquí es poden cercar fàcilment les dades de la nostra necessitat mitjançant diverses tècniques de cerca, com ara paraules clau, conjunts de hash, expressions regulars, etc. Les dades es poden exportar a diferents formats, com ara PDF, RTF i XLS, etc.

Suite forense d’oxigen funciona en sistemes que utilitzen Windows 7, Windows 10 i Windows 8. Admet connexions per cable USB i Bluetooth i també ens permet importar i analitzar dades de diverses còpies de seguretat de dispositius (Apple iOS, sistema operatiu Windows, sistema operatiu Android, Nokia, BlackBerry, etc.) i imatges (adquirides mitjançant l’ús d’altres eines que s’utilitzen per a la medicina forense). La versió actual de Suite forense d’oxigen suports 25000+ dispositius mòbils que puguin executar qualsevol tipus de sistema operatiu com Windows, Android, iOS, chipsets Qualcomm, BlackBerry, Nokia, MTK, etc.

Instal·lació:

Per utilitzar-lo Suite forense d’oxigen , el paquet s'ha d'incloure en un dispositiu USB. Després de tenir el paquet en una memòria USB, connecteu-lo a un sistema informàtic i espereu la inicialització del controlador i, a continuació, inicieu el programa principal.

Hi haurà opcions a la pantalla que us demanaran una ubicació on instal·lar el programari, l’idioma que voleu utilitzar, la creació d’icones, etc. Després de llegir-les atentament, feu clic a Instal·la .

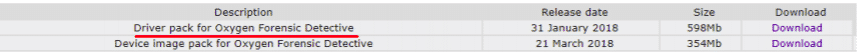

Un cop finalitzada la instal·lació, és possible que hagueu d'instal·lar un paquet de controladors, que és el més adequat tal com s'indica. Una altra cosa important a tenir en compte és que heu d’inserir la unitat USB tot el temps que esteu treballant Suite forense d’oxigen .

Ús:

El primer que hem de fer és connectar un dispositiu mòbil. Per a això, hem d’assegurar-nos que s’instal·len tots els controladors necessaris i comprovar si el dispositiu és compatible o no fent clic a AJUDA opció.

Per començar a extreure les dades, connecteu el dispositiu al sistema informàtic amb el fitxer Suite forense d’oxigen instal·lat en ell. Connecteu un cable USB o connecteu-vos mitjançant Bluetooth activant-lo.

La llista de connexions varia segons les capacitats del dispositiu. Ara trieu el mètode d’extracció. En cas que el dispositiu estigui bloquejat, podem evitar el bloqueig de pantalla i el codi de seguretat i realitzar la recuperació de dades físiques en alguns sistemes operatius Android (Motorola, LG i fins i tot Samsung) seleccionant Adquisició de dades físiques amb el nostre tipus de dispositiu seleccionat.

Ara cercarà el dispositiu i, un cop completat, demanarà informació sobre el número de cas, cas, nom de l’investigador, data i hora, etc., per ajudar-lo a gestionar la informació del dispositiu de manera sistemàtica.

En el moment en què s’extreu tota la informació, podeu obrir el gadget per revisar-lo i examinar-lo o executar l’Auxiliar d’exportació i impressió amb la possibilitat de rebre un informe ràpid sobre el gadget. Tingueu en compte que podem executar l’assistent d’exportació o d’impressió sempre que treballem amb les dades del gadget.

Mètodes d’extracció:

Extracció de dades d'Android:

Còpia de seguretat d'Android:

Connecteu un gadget Android i trieu el mètode d'extracció de còpia de seguretat d'Android a la finestra del programa. Oxygen Forensic Suite recopilarà la informació accessible mitjançant aquesta tècnica. Cada dissenyador d’aplicacions tria la informació del client que voleu col·locar al reforç. Implica que no es garanteix que es recuperi la informació de l'aplicació. Aquest mètode funciona Android 4.0 o superior i el dispositiu no ha d’estar bloquejat per cap codi de seguretat o contrasenya.

Mètode OxyAgent:

Aquesta és la tècnica que permet disparar qualsevol sistema Android compatible. Amb la possibilitat que diferents tècniques resultin curtes, aquesta estratègia obtindrà, en qualsevol cas, la disposició bàsica de la informació. OxyAgent no té entrada als organitzadors de memòria interna; en conseqüència, no retornarà els registres de memòria interna i no recuperarà la informació esborrada. Us ajudarà a recuperar només contactes, missatges, trucades, programacions i registres de la unitat de ratlles. En cas que el port USB estigui trencat o no hi funcioni, hauríem d’inserir una targeta SD i això funcionarà.

Accés a l'arrel:

Tenir accés root fins i tot durant un període de temps reduït ajudarà els investigadors a recuperar totes les dades, inclosos fitxers, carpetes, documents d’imatges, fitxers suprimits, etc. naturalment. El producte utilitza una aventura restrictiva per canviar gadgets Android arrel. No hi ha cap garantia d’èxit del 100%, però en les versions d’Android compatibles (2.0-7.0) en podem dependre. Per fer-ho, hauríem de seguir aquests passos:

- Connecteu el dispositiu Android al programari de forense d’oxigen mitjançant un cable.

- Trieu l'adquisició del dispositiu perquè Oxygen Forensics Suite pugui detectar-lo automàticament.

- Trieu un mètode físic mitjançant l’opció d’arrelament i seleccioneu l’explotació entre moltes explotacions donades ( DirtyCow funciona en la majoria dels casos ).

Volcatge MTK d'Android:

Utilitzem aquest mètode per evitar qualsevol tipus de bloqueig de pantalla, contrasenyes, pins, etc. amb dispositius que utilitzen chipsets MTK. Per utilitzar aquest mètode, el dispositiu ha d'estar connectat en mode apagat.

Aquesta opció no es pot utilitzar amb un carregador d’arrencada bloquejat.

Abocador de LG Android:

Per a dispositius de models LG, fem servir el mètode de descàrrega per a Android de LG. Perquè aquest mètode funcioni, ens hem d’assegurar que el dispositiu estigui col·locat Mode d'actualització del firmware del dispositiu .

Recuperació personalitzada dels dispositius Samsung:

Oxygen Forensics Suite proporciona un mètode molt bo per a la recuperació de dades des de dispositius Samsung per a models compatibles. La llista del model compatible augmenta dia a dia. Després de seleccionar el buidatge de Samsung Android al menú d’adquisició de dades físiques, tindrem una llista dels dispositius Samsung compatibles més populars.

Trieu el dispositiu que necessitem i ja estem preparats.

Abocador físic de Motorola:

Oxygen Forensics Suite proporciona una manera d’extreure dades de dispositius Motorola protegits amb contrasenya que admeten els darrers dispositius Motorola (2015 i posteriors). La tècnica us permet esquivar qualsevol clau secreta de bloqueig de pantalla, carregador d’arrencada bloquejat o FRP introduït i accedir a les dades crítiques, inclosa la informació de l’aplicació i els registres esborrats. L’extracció d’informació dels gadgets de Motorola es realitza en conseqüència amb un parell de controls manuals al gadget analitzat. Oxygen Forensics Suite transfereix una imatge Fastboot al dispositiu que s’ha d’intercanviar al mode Flash Fastboot. La tècnica no influeix en cap dada de l'usuari. L’extracció física s’acaba utilitzant Jet Imager, la innovació més recent en l’extracció d’informació dels gadgets d’Android que permet obtenir la informació en pocs minuts.

Abocador físic de Qualcomm:

Oxygen Forensics Suite permet als investigadors forenses utilitzar el procediment d’obtenció física no intrusiu mitjançant el mode EDL i bloquejar la pantalla a més de 400 aparells Android extraordinaris, a la vista del chipset Qualcomm. L’ús d’EDL juntament amb l’extracció d’informació és regularment molt més ràpid que Chip-Off, JTAG o ISP i, normalment, no requereix desmantellament telefònic. A més, l’ús d’aquesta tècnica no canvia les dades de l’usuari ni del sistema

Oxygen Forensics Suite ofereix ajuda per a dispositius amb els chipsets adjunts:

MSM8909, MSM8916, MSM8917, MSM8926, MSM8929, MSM8936 , i així successivament. El resum dels dispositius compatibles incorpora models de Acer, Alcatel, Asus, BLU, Coolpad, Gionee, Huawei, Infinix, Lenovo, LG, LYF, Micromax, Motorola, Nokia, OnePlus, Oppo, Swipe, Viu, Xiaomi, i molts altres.

Extracció de dades iOS:

Lògica clàssica:

Es tracta d’una tècnica amb tot inclòs i es recomana a tots els gadgets i sistemes iOS de reforç d’utilització d’iOS per obtenir informació. Amb la possibilitat que el reforç d’iTunes es revolt, el producte s’esforçarà per descobrir diversos atacs compatibles amb contrasenya (força bruta, atac al diccionari, etc.). L’estratègia retornarà prou informació de l’usuari, inclosos els registres i les aplicacions esborrats.

Còpia de seguretat d'iTunes:

Els registres de còpia de seguretat de dispositius iOS fets a iTunes es poden importar a Oxygen Forensic Analyst amb l'ajuda d'Oxygen Forensics Extractor. Qualsevol inspector mesurable pot disseccionar útilment la informació dels aparells d'Apple a la interfície d'Oxygen Forensic Suite o, de nou, crear informes de la informació obtinguda. Per a això, aneu a:

Importa fitxer >> Importa còpia de seguretat d'Apple >> importa còpia de seguretat d'iTunes

Per a les imatges de còpia de seguretat, aneu a:

Importa fitxer >> Importa la imatge de còpia de seguretat d'Apple

Extracció de dades de Windows:

A partir d’ara, per arribar a dades importants de l’usuari, l’inspector ha d’adquirir una imatge física, ja sigui mitjançant estratègies no invasives o intrusives. La majoria dels inspectors utilitzen estratègies JTAG per al Windows Phone, ja que ofereix una estratègia no intrusiva per accedir al gadget sense necessitat de desmuntatge total i es suporten nombrosos models de Windows Phone. Windows Phone 8 s’acaba de confirmar ara mateix i s’ha d’obrir el gadget. El sistema que realitza la recopilació ha de ser Windows 7 i superior.

Oxygen Forensics Suite pot obtenir informació mitjançant un enllaç o accedint a Windows

Emmagatzematge al núvol del telèfon. La metodologia principal ens permet obtenir documents multimèdia a través d’un enllaç i contactes de l’agenda telefònica i apropar-nos de manera activa a l’associació Microsoft Bluetooth. Per a aquesta situació, la informació s’obté a partir de dispositius associats localment, tant mitjançant el cable USB com l’associació Bluetooth. Es prescriu per consolidar l’efecte posterior de les dues metodologies per obtenir una imatge completa.

La col·lecció admesa inclou:

- Guia telefònica

- Registres d'esdeveniments

- Navegador de fitxers (fitxers inclosos (imatges, documents, vídeos))

Extracció de targeta de memòria:

Suite forense d’oxigen proporciona una manera d’extreure dades de les targetes de memòria formatades FAT32 i EXT. Per a això, s’ha de connectar la targeta de memòria al detectiu d’Oxygen Forensics mitjançant un lector de targetes. En iniciar, trieu una opció anomenada Abocament de la targeta de memòria en l’adquisició de dades físiques.

Les dades extretes poden contenir qualsevol cosa que contingui una targeta de memòria, com ara imatges, vídeos, documents i també les ubicacions geogràfiques de les dades capturades. Les dades suprimides es recuperaran amb una marca de paperera de reciclatge.

Extracció de dades de la targeta SIM:

Suite forense d’oxigen proporciona una manera d’extreure dades de les targetes SIM. Per a això, cal connectar la targeta SIM al detectiu de forense d’oxigen (es pot connectar més d’una targeta SIM alhora). Si està protegit amb contrasenya, es mostrarà una opció d’introducció de contrasenya, introduïu la contrasenya i podreu anar-hi. Les dades extretes poden contenir trucades, missatges, contactes i trucades i missatges suprimits.

Importació de còpies de seguretat i imatges:

Suite forense d’oxigen proporciona no només una forma d’extracció de dades, sinó una manera d’analitzar les dades, ja que permet la importació de diferents còpies de seguretat i imatges.

Oxygen Forensics Suite admet:

- Còpia de seguretat d'Oxygen Cloud (Cloud Extractor — fitxer OCB)

- Còpia de seguretat d’oxigen (fitxer OFB)

- Còpia de seguretat d'iTunes

- Còpia de seguretat / imatge d’Apple

o Imatge DMG d'Apple no xifrada

o Sistema de fitxers Apple Tarball / Zipo Elcomsoft DMG desxifrat

o Elcomsoft DMG xifrat

o Lanterna DMG desxifrada

o Lanterna DMG xifrada

o XRY DMG

o Apple Production DMG

- Còpia de seguretat de Windows Phone

- Imatge JTAG de Windows Phone 8

- Còpia de seguretat / imatge UFED

- Còpia de seguretat / imatge d’Android

o Còpia de seguretat d'Android

o Carpeta d'imatges del sistema de fitxers

o Sistema de fitxers Tarball / ZIP

o Imatge física Android / JTAG

de Nandroid Backup (CWM)

o Nandroid Backup (TWRP)

o Android YAFFS2

o Android TOT contenidors

o Còpia de seguretat de Xiaomi

o Còpia de seguretat Oppo

o Còpia de seguretat de Huawei

- Còpia de seguretat de BlackBerry

- Còpia de seguretat de Nokia

- Imatge de la targeta de memòria

- Imatge de dron

Visualització i anàlisi de les dades extretes:

El dispositius a la secció esquerra de la finestra es mostraran tots els dispositius pels quals s’han extret les dades. Si especifiquem el cas, el nom del cas també apareixerà aquí.

El Cas obert El botó ens ajudarà a trobar casos pel número de cas i el nom del cas assignat.

Desa majúscules i minúscules - ens permet desar una funda creada amb una extensió .ofb.

Afegir cas - permet crear un cas nou afegint un nom de cas i notes de cas

Traieu la caixa - elimina la caixa i els dispositius seleccionats del programari forense d’oxigen

Desa el dispositiu - desa informació sobre dispositius en un fitxer de còpia de seguretat .ofb. El fitxer es pot utilitzar per restaurar la informació més endavant amb Extractor

Elimina el dispositiu - elimina de la llista els dispositius seleccionats

Emmagatzematge de dispositius - permet emmagatzemar bases de dades de programari en un disc diferent. Utilitzeu-lo quan tingueu una unitat específica per contenir la base de dades (com ara una unitat flaix extraïble) o quan us falta poc espai al disc.

Desa a l'arxiu El botó ajuda a desar casos amb l'extensió .ofb perquè puguem compartir-lo amb un amic que tingui vestits forenses d'oxigen per obrir-lo.

Exporta o imprimeix el botó ens permet exportar o imprimir una secció específica de proves, com ara proves clau o secció d'imatges, etc.

Seccions bàsiques:

Hi ha diverses seccions que mostren un tipus específic de dades extretes.

Secció de l'agenda telefònica:

La secció Agenda inclou una llista de contactes amb imatges personals, etiquetes de camp personalitzades i altres dades. Els contactes suprimits dels dispositius Apple iOS i Android OS estan marcats per una icona de cistella.

Secció de calendari:

La secció Calendari mostra totes les reunions, aniversaris, recordatoris i altres esdeveniments del calendari predeterminat del dispositiu, així com dels de tercers.

Secció de notes: La secció Notes permet visualitzar notes amb la seva data / hora i fitxers adjunts.

Secció de missatges: SMS, MMS, correu electrònic, iMessages i missatges d'altres tipus es mostren a la secció Missatges. Els missatges suprimits dels dispositius Apple iOS i Android OS es ressalten amb color blau i estan marcats amb una icona de cistella. Es recuperen automàticament de bases de dades SQLite.

Secció del navegador de fitxers: Us permet accedir a tot el sistema de fitxers del dispositiu mòbil, incloses fotos, vídeos, registres de veu i altres fitxers. La recuperació de fitxers eliminats també està disponible, però depèn molt de la plataforma del dispositiu.

Secció d'esdeveniments: Historial de trucades entrants, sortints, perdudes, Facetime: tota aquesta informació està disponible a la secció Registre d’esdeveniments. Les trucades suprimides dels dispositius Apple iOS i Android OS es ressalten amb color blau i estan marcades per la icona de la paperera de reciclatge.

Secció de connexions web: El segment de connexions web mostra totes les associacions web en un sol resum i permet analitzar els punts d'accés de la guia. En aquest resum, els analistes forenses poden descobrir quan i on l’usuari va utilitzar Internet per arribar i identificar la seva ubicació. El primer marcador permet als clients examinar totes les associacions de Wi-Fi. La programació d’Oxygen Forensics Suite extreu una àrea geogràfica inexacta d’on s’utilitzava l’associació Wi-Fi. Google Maps reduït es crea i apareix mitjançant dades SSID, BSSID i RSSI separades del telèfon mòbil. L'altre marcador permet examinar informació sobre ubicacions. Presenta informació sobre tota l’activitat de xarxa del dispositiu (mòbil, Wi-Fi i GPS). És compatible amb dispositius Apple iOS (jailbreak) i Android OS (arrelats).

Secció de contrasenyes: El programari Oxygen Forensic® extreu informació sobre contrasenyes de totes les fonts possibles: clauer iOS, bases de dades d'aplicacions, etc. Les contrasenyes es poden recuperar des de dispositius Apple iOS, Android OS i Windows Phone 8.

Secció d'aplicacions: A la secció Aplicacions es mostra informació detallada sobre el sistema i les aplicacions d’usuari instal·lades als dispositius Apple iOS, Android, BlackBerry 10 i Windows Phone 8. Oxygen Forensics Suite admet més de 450 aplicacions amb més de 9000 versions d’aplicacions.

Cada aplicació té una pestanya de dades d'usuari extraordinària on es troba tota la informació del client analitzada. Aquesta pestanya conté informació acumulada de l'aplicació organitzada per a un examen útil (contrasenyes, inicis de sessió, tots els missatges i contactes, àrees geogràfiques, llocs visitats amb indicacions i guies, informació esborrada, etc.).

A part de la pestanya Dades d'usuari, el vigilant d'aplicacions té:

- La pestanya Dades de l'aplicació mostra tota la volta de l'aplicació a partir de la qual s'analitza la informació

- La pestanya Documents d'aplicació presenta tots els registres (.plist, .db, .png, etc.) relacionats amb l'aplicació

Secció de xarxes socials: Aquesta secció conté dades extretes de les plataformes socials i aplicacions de cites més populars, inclosos Facebook, Instagram, Linkedin, Twitter, etc. altra informació important.

Secció de missatgers: La secció Missatgers inclou subseccions amb dades extretes dels missatgers més populars: Facebook Messenger, Kik, Line, Skype, WeChat, Whatsapp, Viber, etc. WhatsApp Messenger permet visualitzar la llista de contactes, missatges, dades compartides, informació suprimida i altres proves.

Secció de notes: La secció Evernote permet veure totes les notes realitzades, compartides i coincidents per l'usuari del dispositiu. Cada nota es fa amb la geolocalització del lloc on es troba el propietari del dispositiu

trobades, i aquestes dades són accessibles a Oxygen Forensics Suite. També hi ha la possibilitat d'investigar les notes esborrades.

Secció de navegadors web: La secció Navegadors web permet a l'usuari extreure i examinar fitxers de memòria cau, com ara una llista de llocs d'Internet i fitxers descarregats dels navegadors web mòbils més populars (preinstal·lats i de tercers), inclosos, entre d'altres, Safari, Android predeterminat. Navegador web, Dolphin, Google Chrome, Opera, etc. També recupera l'historial del navegador.

Secció de navegació: Inclou dades extretes de les aplicacions de navegació més populars (Google Maps, mapes, etc.).

Secció Multimèdia: La secció Multimèdia inclou subseccions amb dades extretes de les aplicacions multimèdia més populars: Hide It Pro, YouTube, etc. La secció Hide It Pro mostra els fitxers multimèdia (imatges i vídeo) que el propietari del dispositiu amagava. Per veure-les al dispositiu, cal la contrasenya. Oxygen Forensics Suite permet accedir a aquestes dades ocultes sense passar per alt la contrasenya.

Secció de drons: La secció de drons inclou subseccions amb dades extretes de les aplicacions de drones més populars, com DJI GO, DJI GO 4, Free Flight Pro, etc. detalls del compte de propietari i fins i tot dades suprimides. El paquet Oxygen Forensics també pot extreure i desxifrar tokens DJI d’aplicacions mòbils de drones. Aquest testimoni donarà accés a les dades del núvol DJI.

Dades organitzades:

La cronologia:

La secció de cronologia organitza totes les trucades, missatges, esdeveniments del calendari, activitats d’aplicacions, historial de connexions web, etc. de manera cronològica, de manera que és fàcil analitzar l’historial d’ús del dispositiu sense necessitat de canviar entre seccions diferents. La secció de cronologia és compatible amb un o diversos dispositius mòbils, de manera que podeu analitzar fàcilment l’activitat del grup en una sola vista gràfica. Les dades es poden ordenar, filtrar i agrupar per dates, activitat d’ús, contactes o dades geogràfiques. La pestanya Cronologia de GEO permet als experts veure tota la informació de geolocalització del dispositiu, localitzant els llocs on el sospitós utilitzava el dispositiu mòbil. Amb l’ajut de Mapes i rutes, els investigadors de botons poden crear rutes per fer un seguiment dels moviments del propietari del dispositiu en un període de temps especificat o trobar llocs visitats amb freqüència.

Contactes agregats:

El programa amb la seva secció de contactes agregats permet als especialistes forenses analitzar contactes de diverses fonts, com ara agenda, missatges, registres d’esdeveniments, diversos missatgers i xarxes socials i altres aplicacions. També mostra contactes entre dispositius de diversos dispositius i contactes en grups creats en diverses aplicacions. En habilitar l’anàlisi de contactes agregats, el programari simplifica enormement el treball dels investigadors i permet descobrir relacions i dependències que d’una altra manera podrien escapar de la vista.

Proves clau:

L’àrea d’evidències clau ofereix una perspectiva perfecta i sense ordres sobre la prova separada com a fonamental pels investigadors forenses. Les autoritats mesurables poden comprovar que certes coses que tenen un lloc amb diferents àrees com a prova bàsica, en aquest moment, les exploren al mateix temps prestant poca atenció a la seva àrea única. L’evidència clau és una visualització total que pot mostrar les coses escollides de totes les àrees accessibles a Oxygen Forensics Suite. El segment ofereix la capacitat d’auditar dades importants amb un aspecte solitari, centrant els esforços en el més important i passant per desviar informació immaterial.

Visualitzador de bases de dades SQL:

El Visualitzador de bases de dades SQLite permet analitzar fitxers de bases de dades dels dispositius Apple, Android, BlackBerry 10, WP 8 en format SQLite. Els fitxers contenen notes, trucades, SMS.

Visualitzador PList:

El visualitzador Plist permet analitzar fitxers .plist des de dispositius Apple. Aquests fitxers contenen informació sobre punts d’accés Wi-Fi, marcatges ràpids, l’últim operador de telefonia mòbil, configuració de l’Apple Store, configuració de Bluetooth, configuració d’aplicacions globals, etc.

Importació de registres de drons:

El producte permet, a més, incorporar registres .dat de registre de drons legítimament als mapes de la Suite Forense d'Oxigen per imaginar zones i fer un seguiment d'un curs d'autòmats. Els registres es poden treure de l’abocador d’autòmats o de l’aplicació DJI Assistant introduïda al propietari del PC del dron.

Cerca:

És habitual que hagueu de trobar text, persona o número de telèfon a la informació del dispositiu mòbil extreta. OxygenForensics Suite té un motor de cerca avançat. La cerca global permet trobar informació del client a cada segment del gadget. L’aparell ofereix la possibilitat d’escanejar text, números de telèfon, missatges, coordenades geogràfiques, adreces IP, adreces MAC, números de targeta de crèdit i conjunts de hash (MD5, SHA1, SHA256, Project VIC). La biblioteca d'articulacions estàndard és accessible per a la cerca progressiva i personalitzada. Els especialistes poden consultar la informació d’un dispositiu o més d’un dispositiu. Poden escollir els segments on examinar la pregunta, aplicar termes booleans o triar qualsevol dels dissenys predefinits. El director de llistes de paraules clau permet fer un conjunt de termes especials i fer una cerca de tots aquests termes sense demorar-los. Per exemple, poden ser els arranjaments de noms o l’arranjament de paraules i expressions hostils. El dispositiu de cerca a tot el món estalvia tots els resultats i ofereix informes d’impressió i planificació per a qualsevol nombre de cerques.

Algunes coses importants que cal recordar són

- En primer lloc, assegureu-vos que heu instal·lat els controladors del dispositiu. Podeu descarregar el paquet de controladors des de la vostra zona de clients

- Si connecteu un dispositiu, premeu el botó Connecta dispositiu de la barra d'eines per iniciar Oxygen Forensics Suite

- Si connecteu el dispositiu Apple iOS, connecteu-lo, desbloquegeu-lo i confieu en l’ordinador del dispositiu.

- Si us connecteu a un dispositiu del sistema operatiu Android, activeu el mode de desenvolupador. Anar a Configuració> Quant al telèfon> Número de compilació menú i toqueu-lo 7 Després vés a Configuració> Opcions del desenvolupador> Depuració d'USB al dispositiu. Toqueu la casella de selecció Depuració USB i connecteu el dispositiu a l'ordinador.

- Si un dispositiu del sistema operatiu Android està protegit amb contrasenya, comproveu si és compatible amb els mètodes de bypass ubicats a Adquisició de dades físiques a Suite forense d’oxigen .

Conclusió:

L'abast de l'anàlisi Suite forense d’oxigen proporciona una mida molt més gran que qualsevol altra eina d’investigació forense i podem recuperar molta més informació d’un telèfon intel·ligent mitjançant el paquet Oxygen Forensics que qualsevol altra eina d’investigació forense lògica, especialment en cas de dispositius mòbils. Utilitzant Oxygen Forensics Suite, es pot adquirir tota la informació sobre dispositius mòbils, que inclou la geolocalització d’un telèfon mòbil, missatges de text, trucades, contrasenyes, dades suprimides i dades de diverses aplicacions populars. Si el dispositiu està bloquejat Suite forense d’oxigen pot passar per alt la contrasenya de la pantalla de bloqueig, la contrasenya, el PIN, etc. i extreure les dades d’una llista de dispositius compatibles (Android, IO, Blackberry, telèfons Windows inclosos), és una llista enorme i les entrades augmenten dia a dia. Oxygen Forensics ha col·laborat amb MITRE Corporation ofereix el mètode d’extracció més ràpid per a dispositius Android. Gràcies al nou mòdul Jet-Imager, els dispositius Android s’adquireixen moltes vegades més ràpid que els mètodes anteriors permesos. El mòdul Jet-Imager permet als usuaris crear bolcades físiques completes des de dispositius Android, de mitjana, fins a un 25% més ràpidament. La velocitat d'extracció depèn de la quantitat de dades que tingui el dispositiu. Suite forense d’oxigen és una opció preferible per a una investigació forense en un dispositiu mòbil per a qualsevol investigador forense.